Przez wiele lat tzw. air-gap, czyli fizyczne odseparowanie infrastruktury krytycznej (np. systemów sterowania, SCADA, DCS) od sieci zewnętrznych, był traktowany jako główna linia obrony przed cyberzagrożeniami. Dziś jednak, w dobie IoT, Przemysłu 4.0 i rosnącej presji na cyfryzację procesów, air-gap coraz częściej okazuje się być złudzeniem bezpieczeństwa – a nie jego gwarantem.

W tym wpisie przyjrzymy się:

- czym jest air-gap i skąd wzięła się jego reputacja,

- jak zmieniło się środowisko przemysłowe,

- jakie zagrożenia realnie obchodzą „izolację”,

- oraz jakie środki bezpieczeństwa są dziś realnie skuteczne w środowiskach OT/ICS.

Czym właściwie jest air-gap?

Air-gap to koncepcja architektoniczna zakładająca, że system jest całkowicie fizycznie odizolowany od innych sieci. W szczególności dotyczy to odseparowania od Internetu i sieci korporacyjnych. Taki system nie ma połączenia sieciowego, co w teorii ma go chronić przed cyberatakami, złośliwym oprogramowaniem i wyciekiem danych.

Stosowana była (i nadal bywa) w:

- elektrowniach jądrowych,

- systemach wojskowych i lotniczych,

- zakładach przemysłu ciężkiego,

- sektorze energetycznym,

- systemach zarządzania wodą i transportem,

- centrach badawczych i laboratoriach.

Dlaczego air-gap nie działa w erze Przemysłu 4.0?

1. Rozmycie granic IT/OT

Współczesne systemy przemysłowe to już nie tylko zamknięte układy sterowników PLC, lecz złożone, inteligentne ekosystemy, w których dane z hali produkcyjnej trafiają bezpośrednio do systemów klasy ERP, MES czy do chmur analitycznych. Granica między IT a OT ulega coraz większemu zatarciu – warstwy produkcyjne są coraz częściej monitorowane i zarządzane z poziomu działów IT, a urządzenia przemysłowe obsługują standardy komunikacyjne, takie jak Modbus/TCP czy OPC UA, które można bezpośrednio routować w środowiskach IP. Równocześnie rosnące wymagania biznesowe wymuszają dostęp zdalny, automatyzację aktualizacji, integrację z systemami nadrzędnymi oraz wykorzystanie zaawansowanej analityki, często opartej na sztucznej inteligencji i uczeniu maszynowym, co w praktyce oznacza trwałe otwarcie wielu „odizolowanych” dotąd środowisk na nowe wektory zagrożeń.

2. IoT jako nowe źródło zagrożeń

Urządzenia typu Industrial IoT (IIoT) – obejmujące szeroki zakres rozwiązań, od czujników i mierników, po bramy komunikacyjne, sterowniki lokalne czy systemy HVAC – coraz częściej komunikują się bezprzewodowo lub za pośrednictwem alternatywnych kanałów transmisji, niezależnych od głównego systemu sterowania. Wielu producentów oferuje zdalne aktualizacje firmware’u, umożliwia diagnostykę przez chmurę producenta lub zapewnia funkcjonalność plug-and-play, nie wdrażając przy tym odpowiednich mechanizmów autoryzacji użytkowników ani szyfrowania przesyłanych danych. Z perspektywy cyberbezpieczeństwa każde z tych urządzeń stanowi potencjalny punkt dostępu do całej sieci przemysłowej – nawet jeśli główny system formalnie pozostaje „offline” i wydaje się odizolowany od internetu. W rzeczywistości taka izolacja bywa iluzoryczna, a z pozoru niepozorne urządzenie IIoT może stać się wektorem skutecznego ataku.

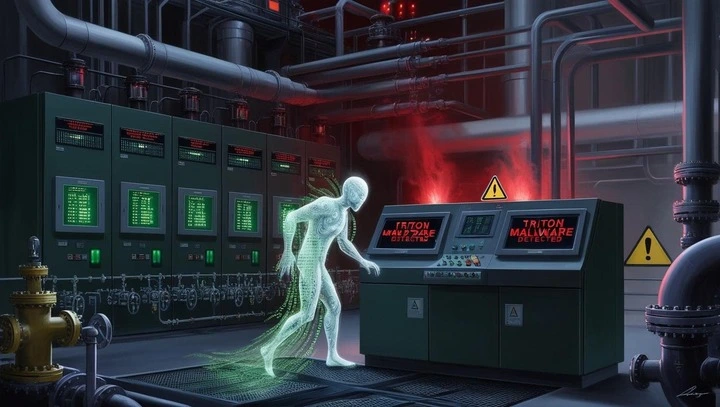

3. Wektor USB, firmware i łańcuch dostaw

Klasycznym i wciąż aktualnym przykładem złamania pozornej izolacji systemu przemysłowego jest atak Stuxnet. Ten zaawansowany robak komputerowy zainfekował irańskie wirówki jądrowe, mimo że znajdowały się one w systemie uznawanym za całkowicie „air-gapped”, czyli fizycznie odseparowanym od Internetu i zewnętrznych sieci. Infekcja nastąpiła poprzez zainfekowane pendrive’y, które do środowiska wniósł nieświadomie personel serwisowy. Tego typu scenariusze nadal są realnym zagrożeniem również dziś. Ataki za pomocą fizycznych nośników danych wciąż pozostają skuteczne, zwłaszcza tam, gdzie brakuje rygorystycznych polityk kontroli dostępu i urządzeń USB. Co więcej, rośnie ryzyko tzw. ataków na łańcuch dostaw (supply chain attacks), w których urządzenia są zainfekowane już na etapie produkcji lub dystrybucji. Brak kontroli nad procesem aktualizacji firmware’u oraz niedostateczne zabezpieczenia fizycznych interfejsów danych stwarzają podatny grunt dla tego typu zagrożeń, podważając mit o pełnej izolacji systemów OT.

4. Air-gap często jest tylko „logiczną fikcją”

W wielu organizacjach tzw. „izolacja” systemów przemysłowych istnieje jedynie na papierze, jako zapis w dokumentacji bezpieczeństwa, a nie jako faktyczny, techniczny stan infrastruktury. W praktyce administratorzy często posiadają możliwość zdalnego łączenia się z systemami OT – czy to w ramach wsparcia, diagnostyki, czy aktualizacji. Urządzenia przemysłowe bywają okresowo podłączane do sieci korporacyjnej lub internetu w celu aktualizacji oprogramowania, przesyłania danych czy synchronizacji czasu. Dodatkowo występują wspólne zasoby, takie jak drukarki sieciowe, terminale lub punkty dostępowe, które współdzielą infrastrukturę pomiędzy środowiskami IT i OT. Takie praktyki sprawiają, że granica izolacji staje się porowata i trudna do kontrolowania – w efekcie air-gap przestaje być szczelny, a organizacja traci rzeczywistą kontrolę nad tym, co miało pozostać odseparowane od potencjalnych zagrożeń zewnętrznych.

Co zamiast air-gapa? Bezpieczeństwo warstwowe

🔐 1. Segmentacja i mikrosegmentacja

Zamiast polegać na fizycznej izolacji, która w praktyce często okazuje się nieszczelna, znacznie skuteczniejszym podejściem jest wdrażanie kontrolowanej separacji logicznej. Oznacza to stosowanie VLAN-ów oraz dedykowanych firewalli przemysłowych, które wspierają głęboką inspekcję protokołów OT, takich jak Modbus czy DNP3. Kluczowe jest również segmentowanie infrastruktury na strefy i poziomy zgodnie z normą ISA/IEC 62443, co pozwala ograniczyć propagację zagrożeń. Integralnym elementem takiego podejścia jest wyznaczenie ściśle kontrolowanych punktów transferu danych między sieciami IT i OT. Umożliwia to bezpieczną wymianę informacji bez ryzyka otwarcia całej struktury na zagrożenia z zewnątrz.

🔍 2. Monitoring sieci OT

Systemy klasy NDR (Network Detection and Response) stają się kluczowym elementem ochrony sieci przemysłowych. Umożliwiają one zaawansowaną analizę i detekcję anomalii w komunikacji OT. Rozwiązania takie jak Nozomi Networks, Claroty czy Dragos są wyspecjalizowane w monitorowaniu protokołów SCADA i potrafią identyfikować nieautoryzowane lub nietypowe komendy kierowane do sterowników PLC czy interfejsów HMI. Dzięki głębokiemu wglądowi w ruch sieciowy, systemy te są w stanie wykrywać nawet „ciche” infekcje. Chodzi o złośliwe oprogramowanie ukryte w infrastrukturze, które aktywuje się dopiero w określonych warunkach, np. konkretnego dnia lub po spełnieniu określonych kryteriów. NDR zapewnia nie tylko widoczność, ale i możliwość szybkiej reakcji na incydenty, zanim przerodzą się one w poważne zakłócenia produkcji.

🛡️ 3. Zasady zero-trust

W środowisku przemysłowym nie można już zakładać, że samo umieszczenie urządzenia w „zaufanej” sieci zapewnia bezpieczeństwo. Zamiast opierać się na domniemanym zaufaniu, należy wdrażać zasady modelu Zero Trust. Każde połączenie – niezależnie od źródła – powinno być uwierzytelniane. Z kolei dostęp do zasobów przyznawać powinno się wyłącznie na zasadzie minimalnych uprawnień, zgodnie z rzeczywistą potrzebą. Równocześnie konieczne jest ciągłe monitorowanie i weryfikacja zachowania urządzeń – tak, by natychmiast wykrywać anomalie i reagować na potencjalne zagrożenia zanim wyrządzą szkody. Tylko takie podejście daje realną kontrolę nad bezpieczeństwem środowiska OT.

🧰 4. Kontrola punktów dostępowych

Skuteczna ochrona środowiska OT wymaga wdrożenia praktycznych środków kontroli fizycznej i logicznej. Blokowanie nieautoryzowanych portów USB minimalizuje ryzyko infekcji przez zewnętrzne nośniki danych – wciąż jedną z najczęstszych dróg ataku, zwłaszcza w odizolowanych systemach. Równocześnie kluczowe jest stosowanie weryfikacji integralności firmware’u oraz podpisów cyfrowych, co pozwala wykrywać manipulacje lub próby instalacji złośliwego oprogramowania. Uzupełnieniem tych zabezpieczeń powinny być szczegółowe rejestry aktywności operatorów i serwisantów. Dzięki nim możliwe jest nie tylko rozliczanie działań, ale też szybkie reagowanie na nieautoryzowane zmiany i potencjalne incydenty wewnętrzne.

Podsumowanie

Koncepcja air-gap, czyli fizycznej izolacji systemów przemysłowych od świata zewnętrznego, coraz mniej przystaje do realiów współczesnych zakładów produkcyjnych. W erze cyfrowej transformacji, upowszechnienia technologii IoT oraz presji na efektywność operacyjną, fizyczna separacja nie gwarantuje już realnego bezpieczeństwa. Wręcz przeciwnie – może stwarzać fałszywe poczucie ochrony, które usypia czujność i opóźnia wdrażanie rzeczywistych środków bezpieczeństwa. Zamiast polegać na przestarzałych założeniach, przemysł musi skoncentrować się na rozwiązaniach adekwatnych do dzisiejszych zagrożeń. Chodzi w tym wypadku o pełną widoczność infrastruktury OT, skuteczną segmentację sieci, automatyczne wykrywanie i reagowanie na incydenty oraz nieustanną edukację i świadomość personelu. Cyberbezpieczeństwo przemysłowe nie jest już wyborem czy dodatkiem. To fundamentalny filar zapewnienia ciągłości działania, odporności na incydenty i ochrony krytycznych zasobów organizacji.