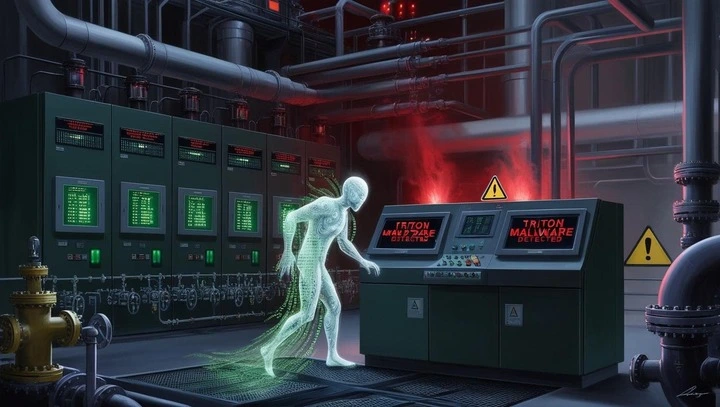

W dziedzinie cyberbezpieczeństwa incydent związany z atakiem Triton (znanym również jako Trisis lub HatMan) stał się punktem zwrotnym w rozumieniu zagrożeń wobec infrastruktury krytycznej. Był to atak wyjątkowy – zarówno pod względem technicznej złożoności, jak i skali potencjalnych konsekwencji. Triton nie miał na celu kradzieży danych czy szpiegostwa gospodarczego – jego celem było fizyczne zniszczenie instalacji przemysłowych i zagrożenie zdrowiu oraz życiu ludzi.

Czym był atak Triton?

Atak Triton stanowił wysoce zaawansowaną operację cybernetyczną wymierzoną bezpośrednio w Safety Instrumented Systems (SIS) – systemy bezpieczeństwa przemysłowego odpowiedzialne za prewencyjne wykrywanie anomalii i automatyczne inicjowanie procedur awaryjnych w celu ochrony ludzi, środowiska oraz infrastruktury. Incydent miał miejsce w 2017 roku w jednym z zakładów petrochemicznych na Bliskim Wschodzie i był skierowany przeciwko urządzeniom serii Triconex produkowanym przez Schneider Electric.

Złośliwe oprogramowanie Triton umożliwiało atakującym manipulację logiką działania urządzeń SIS, co mogło skutkować wyłączeniem automatycznych mechanizmów ochronnych w sytuacji kryzysowej. Oznaczało to realną możliwość doprowadzenia do katastrofy przemysłowej, w tym eksplozji, wycieków chemikaliów lub pożarów na dużą skalę. Wyjątkowość ataku polegała na jego ukierunkowaniu na warstwę fizyczną procesów przemysłowych, co stanowiło radykalne przesunięcie w charakterze zagrożeń cybernetycznych – od klasycznych ataków informacyjnych ku bezpośrednim aktom sabotażu przemysłowego.

Co sprawia, że Triton był tak niebezpieczny?

Największe zagrożenie nie polegało jedynie na uzyskaniu dostępu czy zakłóceniu działania systemu. Triton próbował wyłączyć lub przeprogramować zabezpieczenia, które w normalnych warunkach miałyby chronić ludzi i infrastrukturę. To oznaczało, że w przypadku awarii system nie zatrzymałby procesów – co mogłoby prowadzić do eksplozji lub skażenia chemicznego.

Co więcej, atak ten pokazuje nową erę cyberwojny, w której celem są nie dane czy pieniądze, ale fizyczne zniszczenie i potencjalne ofiary śmiertelne.

Jak wyglądał przebieg ataku?

Atak Triton był wieloetapowy i świadczył o wysokim poziomie przygotowania oraz rozpoznania środowiska docelowego. Kluczowe etapy operacji obejmowały:

- Uzyskanie dostępu do sieci przemysłowej (Operational Technology, OT).

Atakujący wykorzystali nieznaną dotąd podatność lub błędy konfiguracyjne, aby przeniknąć do wewnętrznej sieci zakładu produkcyjnego. - Rozpoznanie i analiza środowiska SIS.

Po uzyskaniu dostępu przeprowadzono szczegółową analizę infrastruktury. W tym celu zidentyfikowano model i konfigurację urządzeń Triconex oraz sposób, w jaki systemy bezpieczeństwa komunikowały się z centralnym sterowaniem. - Wstrzyknięcie i aktywacja złośliwego kodu.

Triton wprowadzał zmodyfikowane logiki programowe do systemów SIS. Umożliwiało to przejęcie kontroli nad ich funkcjonowaniem lub całkowite ich wyłączenie w krytycznym momencie. - Awaria i wykrycie ataku.

Ostatecznie operacja została wykryta przypadkowo. Miało to miejsce, gdy ingerencja w logikę urządzeń spowodowała ich awaryjne wyłączenie i uruchomienie standardowych procedur bezpieczeństwa.

Co istotne, gdyby nie niezamierzona awaria wywołana przez atakujących, Triton mógłby pozostać niezauważony aż do momentu realnej katastrofy.

Typowe anomalie sieciowe:

- Nietypowe pakiety UDP na porcie 1502 (związane z TriStation).

- Sesje z komputerów inżynierskich do kontrolerów SIS bez towarzyszących standardowych operacji SCADA.

- Nagłe zmiany w firmware urządzeń lub resetowanie kontrolerów bez planowanych działań konserwacyjnych.

Artefakty systemowe:

- Nieznane pliki wykonywalne w katalogach użytkowników lub tymczasowych.

- Nietypowe logi diagnostyczne systemów bezpieczeństwa (np. niespodziewane rebooty).

Kto stał za atakiem?

Śledztwa prowadziły niezależne firmy zajmujące się cyberbezpieczeństwem, takie jak FireEye i Dragos. Wyniki ich badań oraz ustalenia agencji rządowych, wskazały na powiązania Tritona z rosyjskimi strukturami państwowymi. W szczególności dotyczy to instytutu badawczego specjalizującego się w technologiach związanych z automatyką przemysłową. Wszystko wskazuje na to, że za operacją stał dobrze zorganizowany zespół. Wymagało to bowiem specjalistów o wysokim poziomie wiedzy zarówno z zakresu inżynierii systemów przemysłowych, jak i cyberataków.

Jakie wnioski płyną z ataku Triton?

- Zaniedbanie bezpieczeństwa w sieciach OT.

Tradycyjnie sieci operacyjne były traktowane jako izolowane i odporne na zagrożenia IT, co skutkowało ich niedostatecznym zabezpieczeniem. - Konieczność integracji IT i OT security.

Utrzymanie wysokiego poziomu bezpieczeństwa wymaga spójnej strategii obejmującej zarówno systemy informatyczne (IT), jak i operacyjne (OT), wraz z zaawansowanym monitoringiem i detekcją anomalii. - Zagrożenie fizycznymi skutkami cyberataków.

Triton uświadomił, że cyberatak może prowadzić nie tylko do strat finansowych czy reputacyjnych. W grę wchodzilo bowiem również realne zagrożenie dla życia ludzkiego i katastrofy środowiskowej.

5 złotych zasad ochrony SIS przed Tritonem

| Zasada | Opis |

| 1. Izoluj sieci OT | Maksymalne ograniczenie punktów dostępowych. |

| 2. Monitoruj firmware SIS | Każda zmiana powinna być automatycznie wychwytywana. |

| 3. Anomalia = alarm | Każde nietypowe zachowanie w sieci przemysłowej powinno generować alert. |

| 4. Zabezpieczanie kluczowych obszarów | Zabezpieczenie endpointów kluczowe jak w IT. |

| 5. Reaguj szybko | Im szybciej wykryjesz, tym większa szansa na uniknięcie szkód fizycznych. |

Triton stanowił przełomowy moment w historii cyberzagrożeń – nie tylko ze względu na poziom skomplikowania technicznego, ale także z uwagi na cel: fizyczne zniszczenie i potencjalne ofiary w ludziach. Incydent ten zmusił sektor przemysłowy na całym świecie do poważnej refleksji nad koniecznością wzmacniania zabezpieczeń systemów operacyjnych oraz integracji mechanizmów bezpieczeństwa IT i OT.

Dziś wiemy już, że wojna w cyberprzestrzeni nie ogranicza się wyłącznie do kradzieży informacji – jej skutki mogą być równie destrukcyjne jak tradycyjne działania wojenne.