W dobie cyfryzacji przemysłu i wzrostu znaczenia Przemysłu 4.0, granice między systemami IT a OT (Operational Technology) zaczynają się zacierać. Firmy produkcyjne coraz częściej potrzebują integrować swoje systemy zarządcze (ERP, MES, BI) z systemami przemysłowymi (SCADA, PLC, HMI), aby móc analizować dane w czasie rzeczywistym, planować produkcję, prowadzić zdalną diagnostykę i optymalizować procesy. Jednak każda próba połączenia tych dwóch światów niesie ze sobą ryzyko – zwłaszcza z punktu widzenia cyberbezpieczeństwa. W tym miejscu kluczową rolę odgrywa DMZ, czyli Demilitarized Zone. Strefa buforowa, która umożliwia bezpieczną komunikację między środowiskami IT i OT.

Czym jest DMZ i dlaczego jest niezbędna?

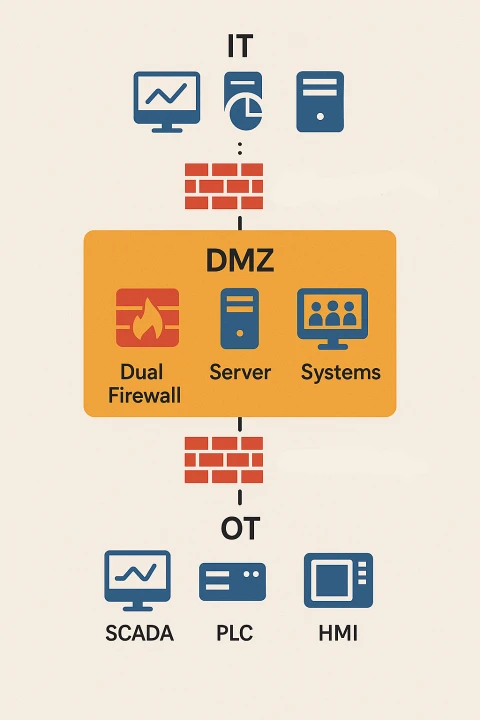

DMZ to specjalnie wyodrębniona, zarówno logicznie, jak i fizycznie, strefa sieciowa. Znajduje się pomiędzy zaufaną siecią OT a mniej zaufaną siecią IT (lub Internetem). Celem DMZ jest umożliwienie ograniczonego, kontrolowanego i monitorowanego przepływu danych między tymi dwoma środowiskami bez bezpośredniego połączenia, które mogłoby narazić systemy przemysłowe na ataki z zewnątrz.

W DMZ umieszcza się zazwyczaj serwery pośredniczące, takie jak:

- Serwery Historian, zbierające dane z urządzeń przemysłowych,

- Serwery OPC UA Gateway do komunikacji między protokołami przemysłowymi a systemami IT,

- Serwery aplikacyjne dostępne z zewnątrz z kontrolowanym dostępem,

- Tzw. Jump Hosts – zdalne pulpity umożliwiające dostęp administracyjny do systemów OT,

- Systemy bezpieczeństwa, takie jak SIEM, IDS/IPS, analizujące ruch sieciowy.

Jak działa komunikacja przez DMZ?

Komunikacja w tym wypadku opiera się na zasadzie ograniczenia bezpośredniego kontaktu między systemami IT i OT. Ruch odbywa się zawsze dwustopniowo:

- System z sieci IT łączy się najpierw z serwerem w DMZ, np. aplikacją monitorującą produkcję.

- Następnie serwer w DMZ komunikuje się z systemem OT (np. SCADA), pobierając dane w sposób jednokierunkowy, przez wyznaczone i ściśle kontrolowane porty.

Taka struktura znacząco zwiększa bezpieczeństwo. Nawet w przypadku włamania do systemu IT, atakujący nie ma bezpośredniego dostępu do urządzeń sterujących produkcją. Cały ruch przechodzi przez filtry, zapory sieciowe i systemy wykrywające anomalie.

Zalety stosowania DMZ w środowiskach OT

Wdrożenie strefy niesie ze sobą wiele korzyści w kontekście bezpieczeństwa przemysłowego:

- Separacja logiczna – umożliwia izolację systemów OT od stref podatnych na infekcje z sieci IT.

- Lepsza kontrola ruchu – cały przepływ danych odbywa się przez wyznaczone punkty inspekcji (firewalle, proxy, IDS).

- Bezpieczna wymiana danych – systemy BI czy ERP mogą korzystać z danych z produkcji bez ryzyka rozprzestrzenienia się zagrożeń.

- Możliwość aktualizacji bez przestoju – aplikacje i bazy danych można aktualizować w obrębie DMZ bez wpływu na działanie krytycznych systemów produkcyjnych.

DMZ i segmentacja sieci – duet idealny

Segmentacja sieci to podstawa każdego systemu bezpieczeństwa OT, jednak w przypadku konieczności komunikacji z IT – nie wystarcza. To właśnie DMZ pełni rolę kontrolowanego mostu między sieciami, zapewniając nie tylko separację, ale i transparentną kontrolę nad ruchem.

W modelach referencyjnych, takich jak Purdue Enterprise Reference Architecture (PERA) czy Purdue Model for ICS Security, DMZ pełni funkcję strefy przejściowej pomiędzy poziomem 3 (systemy produkcyjne IT – np. MES, ERP) a poziomem 2 (sieci przemysłowe OT – np. SCADA, PLC, HMI). Dzięki temu tworzy bufor bezpieczeństwa, który ogranicza możliwość bezpośredniego dostępu do systemów krytycznych. To właśnie zgodnie z tym podejściem, w architekturze przemysłowej zakłada się, że wszelka wymiana danych powinna przebiegać przez strefę DMZ – nigdy zaś wprost z poziomu IT do OT.

Takie podejście jest spójne z filozofią PERA, która podkreśla konieczność jasnego rozdzielania warstw przedsiębiorstwa – od poziomu biznesowego aż po poziom urządzeń sterujących – przy jednoczesnym zapewnieniu kontrolowanych kanałów wymiany informacji.

Najlepsze praktyki przy wdrażaniu DMZ

Aby strefa DMZ mogła skutecznie pełnić swoją rolę jako bezpieczna brama pomiędzy systemami IT i OT, musi zostać odpowiednio zaprojektowana i zabezpieczona zgodnie z najlepszymi praktykami cyberbezpieczeństwa. Fundamentem takiej architektury jest zastosowanie podwójnej zapory ogniowej (dual firewall). Pierwsza z nich oddziela strefę DMZ od sieci IT, druga – od sieci OT. Obie zapory posiadają niezależne reguły ruchu sieciowego, co umożliwia precyzyjne kontrolowanie przepływu danych i redukuje ryzyko nieautoryzowanego dostępu z jednego środowiska do drugiego.

Kolejnym istotnym elementem zabezpieczenia jest wdrożenie mechanizmu ruchu jednokierunkowego, tzw. data diode. Dzięki temu rozwiązaniu możliwe jest przesyłanie danych wyłącznie w jednym kierunku – z sieci OT do IT – co zabezpiecza systemy operacyjne przed ewentualnym atakiem z poziomu sieci korporacyjnej. Ograniczenie możliwości transmisji odwrotnej eliminuje ryzyko eskalacji zagrożeń do środowiska przemysłowego.

Kluczową rolę w detekcji zagrożeń pełni również monitorowanie ruchu sieciowego. W DMZ powinny zostać zaimplementowane systemy typu IDS/IPS (Intrusion Detection/Prevention Systems), które analizują pakiety przesyłane między strefami, wykrywają anomalie, próby włamań i inne nietypowe zachowania, a w razie potrzeby mogą automatycznie reagować na incydenty.

Równocześnie należy stosować zasadę najmniejszego uprzywilejowania – czyli przyznawania wyłącznie niezbędnych uprawnień, dostępu do konkretnych portów i protokołów tylko tam, gdzie jest to absolutnie konieczne do funkcjonowania systemów. Minimalizacja powierzchni ataku ogranicza potencjalne wektory zagrożeń i zmniejsza skutki ewentualnego naruszenia.

Ostatnim, ale nie mniej ważnym aspektem jest hardening, czyli utwardzanie środowiska DMZ. Obejmuje ono m.in. wyłączanie niepotrzebnych usług systemowych, regularne stosowanie poprawek bezpieczeństwa, separację kont użytkowników z różnymi poziomami dostępu oraz stałe monitorowanie logów systemowych. Dzięki tym działaniom serwery i urządzenia działające w DMZ są znacznie mniej podatne na wykorzystanie przez cyberprzestępców.

Tylko przemyślana i kompleksowa architektura DMZ – uwzględniająca powyższe elementy – jest w stanie skutecznie zabezpieczyć komunikację pomiędzy światami IT i OT, nie rezygnując przy tym z elastyczności i dostępności niezbędnych w erze cyfrowej transformacji przemysłu.

DMZ – kompromis między bezpieczeństwem a dostępnością

W dzisiejszym świecie nie da się już całkowicie odizolować systemów OT. Potrzebujemy dostępu do danych w czasie rzeczywistym, analityki, raportów i zdalnych interwencji. Każde połączenie z zewnątrz to jednak potencjalna luka bezpieczeństwa. DMZ wypełnia tę lukę, tworząc bezpieczny pomost między izolacją a dostępnością.

W połączeniu z segmentacją sieci, monitoringiem anomalii i dobrymi praktykami zarządzania ryzykiem, DMZ stanowi jeden z filarów nowoczesnej architektury cyberbezpieczeństwa w środowiskach przemysłowych.